Esti pregatit sa raspunzi la incidentele de securitate cauzate de malware, parole compromise, atacuri DDoS sau laptopuri “pierdute”? A avea masurile de protectie corespunzatoare pentru protejarea datelor este un lucru, dar a a avea un plan de raspuns la un incident de securitate este cu totul alt lucru.

Un plan de raspsuns la un incident (Incident Response Plan) este un set de instructiuni gandit sa ajute departamentul IT sa identifice, sa contracareze si sa isi revina dintr-un incident de securitate. Acest plan se refera la masurile care trebuie sa fie luate in timpul unui incident, si nu la detaliile incidentului in sine. Un plan de raspuns listeaza pasii pe care echipa de interventie trebuie sa ii urmeze atunci cand are loc un incident. Obiectivul planului de raspuns la incident este protectia datelor sensibile in timpul unei brese de securitate, la fel cum mecanismele de disaster recovery asigura continuitatea activitatii in timpul unor probleme majore de functionare corepsunzatoare.

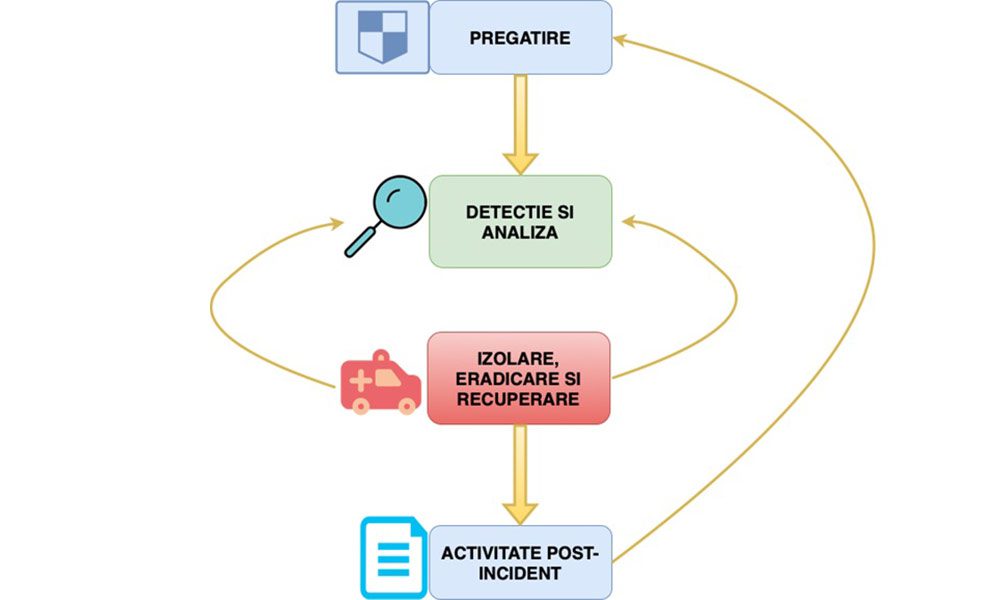

Procesul de raspuns la un incident are cateva etape ilustrate mai jos:

1. Pregatire – in aceasta etapa initiala are loc identificarea persoanelor care vor face parte din echipa si instruirea acestora, precum si procurarea resurselor si a uneltelor necesare

2. Detectie si analiza – aceasta etapa are ca obiectiv detectia breselor de securitate de catre sistemele de control implementate este necesara pentru alertarea echipei atunci cand are loc un incident; tot atunci se poate face o analiza a acestuia pentru a determina vectorul de atac si tinta urmarita

3. Izolare, eradicare si recuperare – mitigarea incidentului si minimizarea impactului acestuia asupra organizatiei sunt obiectivele acestei etape, ca si revenirea la o stare normala de functionare, similara cu cea de dinaintea incidentului

4. Acitivitate post-incident – in aceasta etapa are loc redactarea unui raport care detaliaza cauza si costul incidentului asupra organizatiei, ca si ce trebuie facut pentru a preveni incidente similare in viitor.

Sa luam ca exemplu un atac de ransomware. Desi este un tip de atac frecvent in zilele noastre, putine organizatii sunt pregatite in fata unui astfel de incident, iar lipsa unui plan de raspuns nu face decat sa mareasca pagubele.

- Cu ce trebuie sa fie pregatita echipa de interventie pentru a raspunde eficient in fata atacului?

- diagrama retelei si o lista cu serverele importante (DC-uri, baze de date, email)

- laptopuri pentru analiza logurilor, captura de pachete

- medii de stocare: stick-uri USB, HDD/SSD-uri externe

- un baseline pentru activitatea normala a retelei, a serverelor si a aplicatiilor

- acces la imagini curate de sistem de operare

- backup-uri pentru date/servere

- mediu sandbox pentru restaurarea sistemelor sau pentru analiza malware-ului

- Cum se poate detecta un incident si in ce consta analiza lui?

– observarea indicatorilor de compromitere (IOCs):

- logurile unui server web arata activitate din partea unui scanner de vulnerabilitate

- alarmele generate de un sistem IDS/IPS

- utilizatorii raporteaza prezenta unor fisiere cu extensii ciudate

- o aplicatie semnaleaza incercari de conectare esuate dintr-o locatie cunoscuta ca fiind rau intentionata

-analiza incidentului presupune:

- inspectarea logurilor generate de sistemele de tip SIEM

- inspectare logurilor generate de echipamentele de retea

- inspectarea logurilor la nivel de endpoint

- corelarea tuturo acestor loguri pentru a determina daca atacul a avut succes

- analiza devierilor de la comportamentul normal al retelei

- captura de trafic pentru analize suplimentare

- Cum se poate face izolarea unui endpoint afectat de incident?

- decontarea din retea pentru a limita raspandirea malware-ului

- oprirea completa a sistemului

- dezactivare unor functii, suspendarea unor aplicatii, inchiderea unor procese

- directionarea atacului intr-un mediu de sandbox

Aceste operatiuni trebuie executate cu mare grija, intrucat malware-ul poate sa produce efecte chiar daca sistemul nu mai este online.

Eradicarea se face prin:

- stergerea fisierelor malitioase

- dezactivarea conturilor compromise

- identificarea si rezolvarea vulnerabilitatilor exploatate in timpul atacului

Recuperarea poate implica actiuni precum:

- instalarea fresh a sistemului de operare

- restaurarea sistemului din backup-uri sigure, mai ales pentru servere

- schimbarea parolelor de acces

- inlocuirea fisierelor compromise cu copii curate

- instalarea patch-urilor disponibile

- Activitatea post-incident trebuie sa contina raspunsuri la urmatoarele intrebari:

- ce anume s-a intamplat mai exact si care a fost cronologia evenimentelor?

- au fost urmate procedurile stabilite de departamentul IT si management in caz de atac informatic?

- ce informatii au lipsit si erau necesare in timpul incidentului?

- ce masuri se pot lua pentru ca pe viitor organzatia sa fie proteja de un atac similar?

- care sunt indicatorii de compromitere care trebuie monitorizati pe viitor?

- ce sisteme de securitate/software-uri sunt necesare pentru a combate acest tip de atac?

Un plan de raspuns la un incident de securitate pregateste compania pentru a rezista cu pierderi minime in fata unui atac informational si este un instrument absolut necesar pentru organizatii din orice industrie si de orice dimensiune. In contextul atac, problema nu este daca vom fi atacati, ci mai degraba cand se va intampla acest lucru. Failing to prepare is preparing to fail!- Benjamin Franklin.

Mihai Dumitrascu, Sr Systems Engineer