In articolul anterior am discutat despre doua elemente de securitate fundamentale pentru retelele wireless: autentificarea si confidentialitatea. Accesul la reteaua wireless trebuie autorizat si datele transmise trebuie sa fie protejate. Organizatiile enterprise, chiar si cele de tipul SMB, au nevoie sa foloseasca mai mult de o retea wifi. De exemplu, exista o retea wifi pentru angajati (corporate) si o alta pentru vizitatori (guest). Ne dorim ca utilizatorii de tip guest sa nu poata accesa reteaua wireless corporate unde se afla resursele importante si sensibile ale organizatiei. Ne mai dorim sa tinem traficul din reteaua wireless guest izolat de orice alt tip de trafic.

Cel mai simplu si scalabil mod de a face aceasta segmentare este reprezentat de folosirea tehnologiilor de virtualizare. Nu numai serverele fizice se pot virtualiza, ci si echipamentele de retea. Access point-urile, switch-urile si router-ele sunt acele dispozitive care vor primi traficul wireless si care vor trebui sa mentina pachetele de date separate in functie de anumite proprietati ale acestora.

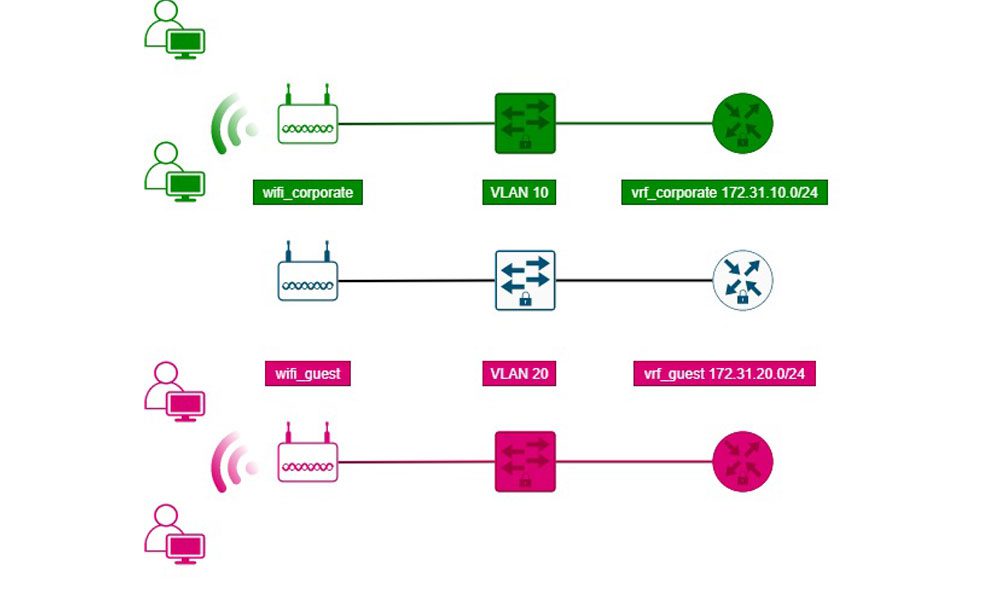

Segmentarea se face inca de la punctul de acces in retea. Adica de la access point 🙂 Pe acesta se vor configura doua retele wireless numite si SSID-uri (Service Set Identifier). O retea wireless va avea numele de wifi_corporate pentru angajati, iar cealalta numele de wifi_guest pentru vizitatori. Practic, cand se creeaza cele doua SSID-uri se virtualizeaza access point-ul. Resursele fizice ale AP-ului vor fi impartite de cele 2 AP-uri virtuale (SSID-uri). AP-urile virtuale sunt entitati logice complet separate, ceea ce inseamna ca un dispozitiv conectat la wifi_guest nu poate comunica cu un dispozitiv conectat la wifi_corporate. Am realizat izolarea la nivel de comunicatie wireless.

Pe fir trebuie sa continuam aceasta izolare, care incepe tot de pe AP. Fiecare SSID in parte va trebui mapat la un VLAN separat (Virtual LAN). Un VLAN nu este altceva decat un switch logic. Cu alte cuvinte switch-ul este virtualizat si el prin folosirea VLAN-urilor. Doua VLAN-uri impart resursele hardware ale aceluiasi switch fizic, insa ele sunt complet separate, traficul dintr-un VLAN fiind complet izolat de traficul din celalalt VLAN. Pe AP se poate mapa SSID-ul wifi_corporate la VLAN-ul 10 si SSID-ul wifi_guest la VLAN-ul 20. Realizam astfel segmentarea si izolarea traficului la nivel de switch.

Daca tot traficul ar fi facut in interiorul fiecarei retele wireless, atunci ne-am fi oprit. Insa, de exemplu, utilizatorii de tip guest au nevoie de obicei sa acceseze Internetul. Acest lucru inseamna ca avem nevoie de routere. Fiecare VLAN in parte va avea nevoie de un subnet de adrese IP. VLAN-ul 10, ca exemplu, va avea asociat subnetul 172.31.10.0/24 si VLAN-ul 20 subnetul 172.31.20.0/24. Si la nivel de router trebuie continuata segmentarea si aici acest lucru se intampla cu ajutorul VRF-urilor (Virtual Routing and Forwarding). Un VRF este o partitie logica a unui router formata din propriile interfete si propria tabela de rutare. Traficul care apartine de un VRF nu poate fi vazut de un alt VRF. Astfel putem avea VRF-ul vrf_corporate asociat cu subnetul 172.31.10.0/24 si VRF-ul vrf_guest asociat cu subnetul 172.31.20.0/24. Realizam astfel segmentarea si izolarea traficului la nivel de router.

In acest mod, segmentarea traficul este asigurata end to end pe toate tipurile de mediu si asiguram cea mai buna protectie pentru reteaua noastra. Un dispozitiv neautorizat nu va putea accesa resurse interne confidentiale sau un dispozitiv folosit de un vizitator nu va putea raspandi malware in reteaua corporate in cazul in care acesta este compromis. Designul oricarei retele trebuie sa plece de la ideea de segmentare. Segmentarea se poate face dupa mai multe criterii (locatie, tip de trafic, rolul utilizatorului, etc), insa este imperativ sa se implementeze. Tehnologiile de virtualizare de pe echipamentele de retea sunt menite sa ajute organizatiile sa indeplineasca aceasta cerinta fundamentala de securitate.

Mihai Dumitrascu, Sr Systems Engineer