În luna iunie, Microsoft a ridicat stacheta de securitate pentru toţi utilizatorii de Azure, prin setarea ca standard a funcționalităților de ”Accesul condiționat” şi autentificare multi factor (Multi Factor Autentification/MFA) Conturile care nu au activ ”Accesul condiționat” vor fi notificate automat de platformă pentru configurarea acestui nivel de protecţie. Decizia anunţată printr-o postare pe blogul Microsoft Tech Community are la baza creşterea îngrijorătoarea a numărului de atacuri asupra conturilor Azure. Conform datelor colectate de Microsoft, 99.9% dintre conturile compromise au ca element comun lipsa autentificării multi factor, ceea ce le face vulnerabile la atacuri de tip password spray, phising, spear phising. Procentul de 99.9 a fost mai mult decât convingător pentru impunerea MFA ca standard pentru accesul în Azure şi serviciile asociate.

Câţi clienţi vor fi notificaţi? Nu avem un raport exact. Ce știm sigur este că doar din Octombrie 2019, conturile noi de Azure au pornit cu setări superioare de securitate ca standard, indiferent de planul activat. Deci este foarte probabil ca cele anterioare să nu fi schimbat manual setările. Microsoft vorbeşte de cca 30 de milioane de conturi individuale la nivel global care vor trece la noul standard, însă este doar o estimare generală. Cert este ca printre utilizatorii mai vechi de Azure, mulţi nici nu ştiu de existenţa facilităților avansate de securitate precum Acces condiționat şi Multi Factor Autentification.

Ce înseamnă Acces condiționat?

În cloud-ul Microsoft, funcţionalităţile de ”Acces condiționat” permit organizațiilor să configureze și să ajusteze politicile de acces cu factori contextuali, cum ar fi utilizatorul, dispozitivul, locația și informațiile despre riscuri în timp real, pentru a controla ce poate accesa un anumit utilizator, precum și cum și când are acces. Azure AD Condiţional Access este nucleul actualei strategii Microsoft de control al accesului în cloud. Practic, în funcţie de context cere utilizatorilor derularea unei acţiuni pentru accesarea unei resurse: aplicaţii, echipamente, servicii, documente etc. Unul dintre cele mai frecvente scenarii este limitarea accesului doar la anumite aplicaţii şi date pentru angajaţii care lucrează de acasă.

Complementar, accesul poate fi acordat după îndeplinirea unor condiţii: autentificare multi factor, utilizarea unui echipament înregistrat, primirea unui acord etc. Evident, dacă aceste condiţii nu sunt îndeplinite, accesul este blocat. În mod uzual, prin Acces condiționat se pot stabili o serie de reguli de bază precum:

- Necesitatea autentificării multi factor pentru conturile privilegiate (administratori, spre exemplu)

- Necesitatea autentificării multi factor pentru acţiuni administrative (schimbări de roluri, schimbări de credenţiale)

- Blocarea accesului la utilizarea unor protocoale depăşite

- Blocarea accesului la conectare din anumite locaţii/reţele

- Necesitatea utilizării unor echipamente proprietatea companiei

- Blocarea accesului în cazul unui comportament atipic

Impunerea acestor regului prin Acces condiţionat este o măsură de Securitate foarte eficientă, despre care Microsoft spune că reduce 80% riscul de compromitere a conturilor.

Care este procedura practică

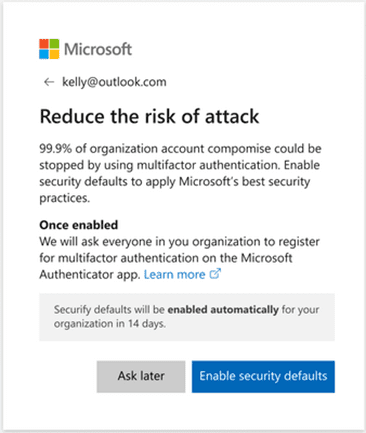

Activarea Accesului condiţionat şi autentificării multifactor va fi făcută treptat în funcţie de criterii precum gradul de utilizare a cloud-ului, locaţie, rolul în organizaţie, dispozitivul utilizat etc. Microsoft va începe cu organizaţiile care au un nivel de securitate mai permisiv sau care folosesc sisteme de securitate mai vechi. Administratorii vor fi notificaţi începând cu finalul lunii iunie, printr-un mesaj similar celui de mai jos. Vor putea activa imediat noile opţiuni sau le vor putea amâna pentru 14 zile, după care vor fi activate automat. Conform Microsoft, pentru MFA, administratorii vor primi un al doilea mesaj, care va cere explicit acest lucru şi va solicita numărul de telefon.

Pentru gestionarea metodei de autentificare la nivel de utilizator, conturile Azure au acum roluri de ”Authentication administrator” sau ”Privileged authentication administrator” care pot activa functionalităţile de ”Acces condiţionat”. Microsoft promite că acest conturi vor putea pe viitor să gestioneze majoritatea setărilor asociate MFA.

Evident, companiile care îşi asuma riscurile sau utilizează alte soluţii de protecţie pot schimba setările de securitate şi elimina obligativitatea MFA direct din Azure Active Directory sau din consola de administrare a conturilor Microsoft 365.

Sfatul Dendrio: activați autentificarea multi factor

Vestea proastă este ca toate cifrele pe care le citiţi în rapoarte despre creşterea alarmară a atacurilor cibernetică sunt reale. Vestea bună este să tehnologia oferă o protecţie eficientă, condiţia esenţială este însă să fie utilizate şi configurată corect. Azure MFA ajută la protejarea accesului la date și aplicatii, în timp ce satisface dorința utilizatorilor pentru un proces de conectare cât mai facil. Autentificarea multifactor pentru conturile Azure funcţionează după o logică simplă. Solicită cel puţin două elemente de autentificare (2FA – Two-Factor Autentification) dintre cele de mai jos:

- Ceva ce utilizatorul știe: în general o parolă alfanumerică

- Ceva ce are: adică un dispozitiv hardware ce nu poate fi uşor duplicat, precum un telefon mobil sau un token

- Ceva ce este: adică un element biometric precum amprentă, retina, chip

Simplu pentru utilizatori și eficient pentru securitatea organizației.

Pentru orice informații suplimentare despre adăugarea și configurarea autentificării multi factor în conturile Azure ale organizației din care faceți parte, contactați-ne la askformore@dendrio.com